Notícias

Subscreva a nossa newsletter para receber as mesmas novidades por email:

Changes and updates

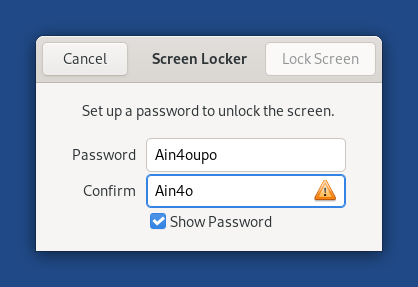

Add a Show Password option when setting the screen locking password.

Update the uBlock Origin extension for Tor Browser to 1.62.0.

Update Tor Browser to 14.5.4.

Fixed problems

Display an empty page instead of the homepage of Tor Browser when opening new tabs in the Unsafe Browser. (#21004)

Remove duplicated CPU microcode to reduce image size. (#21001)

For more details, read our changelog.

Get Tails 6.17

To upgrade your Tails USB stick and keep your Persistent Storage

Automatic upgrades are available from Tails 6.0 or later to 6.17.

If you cannot do an automatic upgrade or if Tails fails to start after an automatic upgrade, please try to do a manual upgrade.

To install Tails 6.17 on a new USB stick

Follow our installation instructions:

The Persistent Storage on the USB stick will be lost if you install instead of upgrading.

To download only

If you don't need installation or upgrade instructions, you can download Tails 6.17 directly:

Alterações e atualizações

Update Tor Browser to 14.5.3.

Update the Linux kernel to 6.1.140.

Para mais detalhes, leia nosso changelog.

Get Tails 6.16

Para atualizar seu pendrive USB com Tails e manter seu armazenamento persistente

Automatic upgrades are available from Tails 6.0 or later to 6.16.

Se você não puder fazer uma atualização automática ou se o Tails não iniciar após uma atualização automática, tente fazer uma atualização manual.

To install Tails 6.16 on a new USB stick

Siga nossas instruções de instalação:

O armazenamento persistente no pendrive USB será perdido se você instalar ao invés de atualizar.

Para somente baixar

If you don't need installation or upgrade instructions, you can download Tails 6.16 directly:

Nove meses atrás, Tails e Tor se propuseram a unir forças pela Liberdade na Internet. O objetivo era integrar o Tails à estrutura organizacional do Projeto Tor para reunir recursos em vez de duplicá-los e fornecer uma proteção mais robusta contra censura e vigilância. Hoje, temos o prazer de informar que já estamos vendo o impacto transformador de nossos esforços unidos.

Cumprindo nossas promessas

A integração de duas organizações exige planejamento e colaboração cuidadosos. Quando iniciamos nossas discussões, nos concentramos em atender melhor às comunidades compartilhadas que dependem do Tor e do Tails. A fusão já cumpriu nossos principais compromissos de maneiras concretas:

Combater a censura e a vigilância de forma mais eficaz

Nossa expertise combinada em anti-censura está produzindo resultados imediatos. Sempre que ocorre um evento de censura novo ou até então desconhecido, conseguimos descobrir a melhor forma de lidar com os problemas. A China é um exemplo prático: quando as pontes obfs4 se tornaram cada vez mais alvo de censura, nossas equipes conseguiram coordenar uma resposta estratégica em conjunto, determinando se o problema deveria ser resolvido por meio de mecanismos aprimorados de distribuição de pontes ou adicionando suporte para novos transportes plugáveis no próprio Tails. Esse tipo de resposta coordenada a eventos de censura era mais desafiador e demorado quando operávamos separadamente.

Tratamento mais robusto de modelos de ameaças sobrepostos

Garantimos que as necessidades específicas do Tails agora estejam diretamente integradas ao desenvolvimento do Arti, criando uma solução mais abrangente para usuários que precisam de segurança tanto em nível de rede quanto de sistema em ambientes de alto risco. A colaboração mais próxima entre os desenvolvedores do Navegador Tor e do Tails significa que os usuários do Tails se beneficiam de versões anteriores e mais suaves, que oferecem proteção ao usuário mais rapidamente.

Oportunidades expandidas de treinamento e extensão

Empoderar nossos usuários por meio da educação sobre acesso e direitos digitais tem sido uma prioridade máxima tanto para o Tails quanto para o Tor. No início deste ano, realizamos com sucesso um treinamento sobre o Tails em parceria com a Open Culture Foundation na véspera da RightsCon 2025, alcançando ativistas e jornalistas que precisam urgentemente dessas ferramentas. Ao aproveitar os subsídios de resiliência de privacidade do Tor, agora estamos apoiando mais grupos no Sul Global a realizar treinamentos sobre o Tails diretamente em suas comunidades, expandindo o alcance do Tails para novos territórios e grupos de usuários.

Resiliência operacional para promover nossa missão compartilhada

Os benefícios vão muito além de projetos individuais. Nossa equipe unificada de administração de sistemas criou um roteiro abrangente de 5 anos para a fusão de nossas infraestruturas digitais, eliminando redundâncias e fortalecendo as bases tecnológicas de ambas as organizações. Já fundimos serviços críticos, incluindo calendários, projetos do GitLab, armazenamentos de senhas e sistemas de documentação, com políticas de segurança, sistemas de monitoramento e mecanismos de autenticação atualmente em andamento.

A fusão também esclareceu funções e responsabilidades entre as equipes, proporcionando às equipes do Tails acesso à estrutura organizacional madura do Projeto Tor e aprimorando o monitoramento e a gestão do sistema. Nossa capacidade expandida de captação de recursos nos permite buscar doações maiores e coordenar solicitações de financiamento que apoiem ambas as ferramentas simultaneamente. Isso nos permite manter a resiliência em um cenário dinâmico de captação de recursos e maximizar o impacto de cada dólar investido.

Esta é uma conquista significativa para todos os apoiadores: suas doações agora contribuem para criar um impacto real, em vez de duplicar a sobrecarga administrativa. Nossos recursos agora são totalmente direcionados ao desenvolvimento de ferramentas de privacidade mais robustas e ao alcance de mais pessoas que precisam de proteção contra vigilância e censura.

Próximas mudanças para doadores do PayPal

O Tails, assim como o Tor, sempre foi impulsionado pelas suas doações. Como parte da nossa fusão organizacional, estamos aproveitando a oportunidade para aprimorar a forma como gerenciamos doações, registros de doadores e a comunicação com você sobre suas doações.

Se você fez uma doação ao Tails via PayPal, suas informações serão importadas para o banco de dados de Gerenciamento de Relacionamento com o Cliente (CRM) do Tor CiviCRM, que coleta apenas o mínimo de informações e hospeda todos os dados dos doadores na infraestrutura do Tor. Fique tranquilo, pois o Tor jamais venderá ou compartilhará seus dados. Jamais. Você pode ler a política de privacidade do Projeto Tor aqui.

As seguintes informações serão importadas:

- Name

- Address, if given

- Past donation history

Todos esses dados serão mesclados até 30 de junho de 2025. Assim que os dados forem completamente mesclados, todas as doações mensais do PayPal serão encerradas. Se você tiver uma doação mensal ativa para o Tails via PayPal, fique atento à nossa mensagem sobre a migração da sua doação.

O que você pode fazer hoje

Obrigado por defender a privacidade online, o anonimato e as ferramentas para contornar a censura. Convidamos todos os nossos apoiadores a se juntarem a nós como parte da comunidade Tor unificada, trabalhando juntos para proteger os direitos humanos digitais de indivíduos em todo o mundo. Considere renovar sua doação hoje para o Projeto Tor e ajude a tornar a privacidade possível.

O Projeto Tor é uma organização sem fins lucrativos 501(c)(3) comprometida com a transparência. O Projeto Tor possui a classificação Four-Star Charity da Charity Navigator e recebeu o Selo de Transparência Platinum da Candid. Isso demonstra o compromisso do Projeto Tor com a transparência e a honestidade na forma como a organização administra suas finanças e utiliza seu investimento para um impacto maior. Sua doação está em boas mãos e rende muito.

This release is an emergency release to fix important security vulnerabilities in Tor Browser.

Alterações e atualizações

Update Tor Browser to 14.5.2, which fixes Mozilla Foundation Security Advisory 2025-37. These vulnerabilities allow an attacker to perform an out-of-bounds read or write on a JavaScript object, but don't allow breaking out of the Firefox sandbox.

Update Thunderbird to 128.10.1.

Remove the Tor Browser and Tor Browser (persistent) folders: they are not necessary anymore, thanks to the more flexible confinement of Tor Browser we introduced in Tails 6.14.1. (#15028)

Problemas corrigidos

Fix the Unsafe Browser appearing in the window list with the Tor Browser icon. (#20934)

Make reporting an error using WhisperBack more robust. (#20921)

Fix USB tethering. (#20940)

Para mais detalhes, leia nosso changelog.

Get Tails 6.15.1

Para atualizar seu pendrive USB com Tails e manter seu armazenamento persistente

Automatic upgrades are available from Tails 6.0 or later to 6.15.1.

Se você não puder fazer uma atualização automática ou se o Tails não iniciar após uma atualização automática, tente fazer uma atualização manual.

To install Tails 6.15.1 on a new USB stick

Siga nossas instruções de instalação:

O armazenamento persistente no pendrive USB será perdido se você instalar ao invés de atualizar.

Para somente baixar

If you don't need installation or upgrade instructions, you can download Tails 6.15.1 directly:

Late 2024, Radically Open Security conducted another security audit of critical parts of Tails.

To better protect our users, we addressed the security vulnerabilities as soon as they were discovered and reported to us, without waiting for the audit to be complete and public.

We can now share with you the final report.

The auditors concluded that:

The Tails operating system leaves a strong security impression, addressing most anonymity-related concerns. We did not find any remote code execution vulnerabilities, and all identified issues required a compromised low-privileged

amnesiauser – the default user in Tails.Looking back at the previous audit, we can see the Tails developers have made significant progress, demonstrating expertise and a serious commitment to security.

Findings

The auditors did not identify any vulnerability in:

The creation of the Persistent Storage with LUKS2, introduced in Tails 5.14 (June 2023)

Our security improvements to Thunderbird

The random seed feature, introduced in Tails 6.4 (June 2024)

The auditors found 4 issues in:

The automatic upgrade mechanism

Other important changes since Tails 5.8 (November 2023)

| ID | Impact | Description | Issue | Status | Release |

|---|---|---|---|---|---|

| OTF-001 | High | Local privilege escalation in Tails Upgrader | #20701 | Fixed | 6.11 |

| OTF-002 | High | Arbitrary code execution in Python scripts | #20702 | Fixed | 6.11 |

| #20744 | Fixed | 6.12 | |||

| OTF-003 | Moderate | Argument injection in privileged GNOME scripts | #20709 | Fixed | 6.11 |

| #20710 | Fixed | 6.11 | |||

| OTF-004 | Low | Untrusted search path in Tor Browser launcher | #20733 | Fixed | 6.12 |

Postmortem

Our team went further than simply fixing these issues. We conducted a postmortem to understand how we introduced these vulnerabilities in our releases and what we could do to avoid similar vulnerabilities in the future. This analysis led to technical, policy, and culture changes.

This analysis was useful and we'll definitely consider doing postmortems again after future audits. It might also be useful for other projects to understand how we worked on these long-lasting improvements.

Technical improvements

Postmortem of OTF-001

While preparing a major Tails release based on a new version of Debian, for example, Tails 7.0, we will look for Perl code included in Tails that modifies

@INCin a dangerous way. (#19627)Furthermore, we now automatically check for potentially vulnerable Mite code and fail the build if we find any.

Postmortem of OTF-002 (#20719 and !1911)

Our CI now ensures that all our custom Python software runs in isolated mode.

Postmortem of OTF-003 (#20711 and !1979)

Our

sudoconfiguration is now generated from a higher-level description, which has safer defaults and demands explanations when diverging from them.Postmortem of OTF-004 (#20817 and !2040)

Our CI now ensures that we don't write software that does unsafe

.desktopfile lookup.We will also periodically audit the configuration of

onion-grater, our firewall for the Tor control port. (#20821)

Policy and culture improvements

During the audit, we noticed that we lacked a policy about when we should make confidential security issues public.

This was problematic because:

We have sometimes been too secretive.

As a temporary measure, this protected our users by erring on the safe side. But, without a disclosure process, we were not meeting our own standards for transparency and openness to third-party reviews.

Different team members were working with different assumptions, which caused communication issues.

To have better guidelines for confidentiality and disclosure, we created our security issue response policy, based on the policy of the Tor Project's Network Team.

We will be more intentional about when it's worth the effort and risk to do large code refactoring.

While refactoring is necessary for a healthy software development process, this postmortem showed that large refactoring can also introduce security vulnerabilities.

When changing security-sensitive code, such as our

sudoconfiguration or any code that elevates privileges, we now require an extra review focused on security.We will communicate about security issues more broadly within our team when we discover them so that every team member can learn along the way.

Robin é um ativista que luta contra um projeto nuclear na França. Ele usa o Tails como sistema operacional padrão para todo o seu ativismo há 5 anos, criando uma separação clara entre seu ativismo (usando o Tails) e sua vida pessoal (usando o Debian criptografado).

Em sua casa, muitos ativistas nômades usam pendrives Tails em vez de computadores pessoais, o que lhes permite manter a privacidade enquanto usam dispositivos compartilhados.

Após enfrentar a repressão, criptografar todos os dados tornou-se uma prática básica em seu grupo. Ele prefere treinar outros no Tails porque é mais fácil de implementar do que ensinar criptografia completa de computadores.

Como o Tails é fácil de compartilhar, até mesmo pessoas com baixa capacidade técnica conseguem usá-lo. Para a segurança de um grupo, o que importa é o menor nível de segurança dentro desse grupo.

Alterações e atualizações

Update Tor Browser to 14.5.1.

Update the Linux kernel to 6.1.135.

Problemas corrigidos

Certifique-se de que o Tails não possa armazenar dados em variáveis UEFI ou tabelas ACPI quando ocorrer uma falha. (#20813)

Corrigir a aparência do GRUB Boot Loader com Secure Boot. (#20899)

Para mais detalhes, leia nosso changelog.

Problemas conhecidos

Remover firmware para as interfaces Wi-Fi baseadas nos chips BCM4301 e BCM4306. (#20887)

Acreditamos que essas interfaces estejam disponíveis apenas em computadores muito antigos para iniciar o Tails. Por favor, let us know se o seu Wi-Fi parou de funcionar no Tails 6.15.

O Navegador Inseguro aparece na barra de lista de janelas com o ícone Navegador Tor. (#20934)

Software adicional pode falhar na instalação na primeira vez que você iniciar o Tails após a atualização. Isso deve ser corrigido logo após você se conectar ao Tor.

A conexão à Internet com tethering USB não funciona em alguns telefones. (#20940)

Get Tails 6.15

Para atualizar seu pendrive USB com Tails e manter seu armazenamento persistente

Automatic upgrades are available from Tails 6.0 or later to 6.15.

Se você não puder fazer uma atualização automática ou se o Tails não iniciar após uma atualização automática, tente fazer uma atualização manual.

Para instalar o Tails 6.15 em um novo pendrive

Siga nossas instruções de instalação:

O armazenamento persistente no pendrive USB será perdido se você instalar ao invés de atualizar.

Para somente baixar

Se não precisar de instruções de instalação ou atualização, você pode baixar o Tails 6.15 diretamente:

This release is an emergency release to fix security vulnerabilities in the Linux kernel and the implementation of the Perl programming language.

Alterações e atualizações

Update Linux to 6.1.133, which fixes multiple security vulnerabilities that may lead to a privilege escalation or information leaks.

Update perl to 5.36.0-7+deb12u2, which fixes a heap-based buffer overflow vulnerability, which may result in denial of service, or potentially the execution of arbitrary code.

Para mais detalhes, leia nosso changelog.

Get Tails 6.14.2

Para atualizar seu pendrive USB com Tails e manter seu armazenamento persistente

Automatic upgrades are available from Tails 6.0 or later to 6.14.2.

Se você não puder fazer uma atualização automática ou se o Tails não iniciar após uma atualização automática, tente fazer uma atualização manual.

To install Tails 6.14.2 on a new USB stick

Siga nossas instruções de instalação:

O armazenamento persistente no pendrive USB será perdido se você instalar ao invés de atualizar.

Para somente baixar

If you don't need installation or upgrade instructions, you can download Tails 6.14.2 directly:

Hoje, estamos lançando a versão 6.14.1 em vez da 6.14 porque descobrimos um problema importante ao testar a versão 6.14 na terça-feira e tivemos que iniciar o processo de lançamento novamente para corrigi-lo.

Novos recursos

Confinamento mais flexível do Tor Browser

Melhoramos a tecnologia de confinamento que usamos para proteger seus arquivos de possíveis vulnerabilidades de segurança no Navegador Tor.

Até agora, o Tor Browser só conseguia salvar downloads e ler arquivos de um número limitado de pastas.

Com o Tails 6.14.1, você pode acessar com segurança qualquer pasta na sua pasta Home ou no Armazenamento Persistente do Navegador Tor.

Esta nova integração também resolve outros problemas de usabilidade e acessibilidade:

The Large Text accessibility feature works in Tor Browser. (#19266)

The Cursor Size accessibility feature works in Tor Browser. (#19572)

The minimize and maximize buttons are available again in the title bar. (#19328)

Essas melhorias contam com duas tecnologias de segurança: a flexibilidade dos novos XDG Desktop Portals do Flatpak nos permitiu relaxar o AppArmor confinement, melhorando a usabilidade sem comprometer a segurança.

Alterações e atualizações

Update Tor Browser to 14.0.9.

Update the Tor client to 0.4.8.16.

Problemas corrigidos

Corrigir o congelamento da tela de boas-vindas após desbloquear o armazenamento persistente. (#20783)

Adicione uma borda mais clara à janela Kleopatra quando estiver em fundo branco. (#20861)

Corrigir o erro ao fechar a verificação de atualizações em Sobre o Tails. (#20861)

Para mais detalhes, leia nosso changelog.

Obtenha o Tails 6.14.1

Para atualizar seu pendrive USB com Tails e manter seu armazenamento persistente

Automatic upgrades are available from Tails 6.0 or later to 6.14.1.

Se você não puder fazer uma atualização automática ou se o Tails não iniciar após uma atualização automática, tente fazer uma atualização manual.

Para instalar o Tails 6.14.1 em um novo pendrive

Siga nossas instruções de instalação:

O armazenamento persistente no pendrive USB será perdido se você instalar ao invés de atualizar.

Para somente baixar

Se você não precisar de instruções de instalação ou atualização, você pode baixar o Tails 6.14.1 diretamente:

Novos recursos

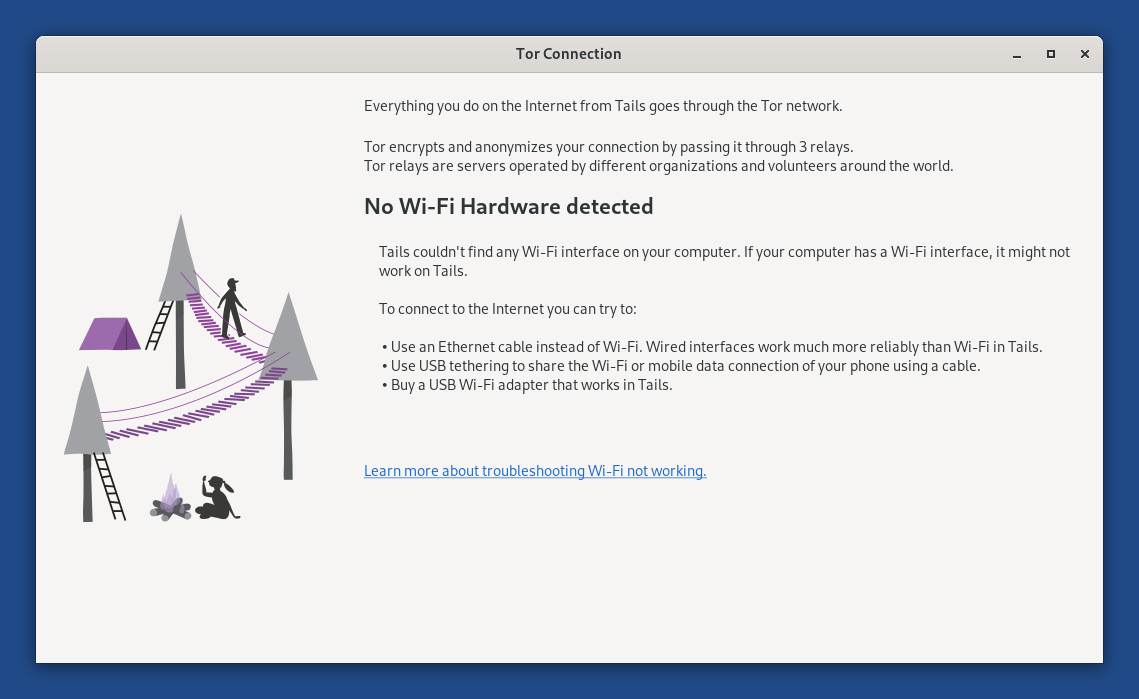

Detecção de problemas com hardware Wi-Fi

Infelizmente, problemas com Wi-Fi são bastante comuns no Tails e no Linux em geral.

Para ajudar a solucionar problemas de compatibilidade de hardware com interfaces Wi-Fi, o assistente Tor Connection agora informa quando nenhum hardware Wi-Fi é detectado.

Alterações e atualizações

Update Tor Browser to 14.0.7.

Update the Tor client to 0.4.8.14.

Problemas corrigidos

Detect partitioning errors also when Tails is started for the first time. (#20797)

Isso resolve algumas falhas ao criar o Armazenamento Persistente em um novo pendrive USB com Tails.

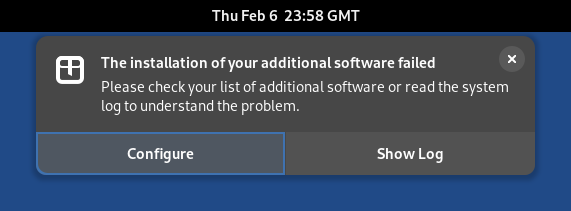

Corrige os botões Configurar e Mostrar log na notificação quando a instalação de software adicional falha. (#20781)

Para mais detalhes, leia nosso changelog.

Baixe o Tails 6.13

Para atualizar seu pendrive USB com Tails e manter seu armazenamento persistente

Automatic upgrades are available from Tails 6.0 or later to 6.13.

Se você não puder fazer uma atualização automática ou se o Tails não iniciar após uma atualização automática, tente fazer uma atualização manual.

Para instalar o Tails 6.13 em um novo pendrive USB

Siga nossas instruções de instalação:

O armazenamento persistente no pendrive USB será perdido se você instalar ao invés de atualizar.

Para somente baixar

Se você não precisa de instruções de instalação ou atualização, você pode baixar o Tails 6.13 diretamente: